Abwehr neuer Angriffsszenarien im Mittelpunkt

IDC-Studie: Unternehmen nutzen IT Security aus der Cloud und für die Cloud

IT Security kann im Rahmen des Cloud Computing-Paradigmas mehrere Ausprägungen haben

(09.08.11) - Die Bedrohungsszenarien für die Unternehmens-IT werden komplexer und die Vielfalt der Angriffsszenarien wächst kontinuierlich. Neue Attacken, begünstigt durch die Nutzung von Cloud Computing, Mobility und Social Media sowie unzulängliche IT-Sicherheitskonzepte in den Unternehmen erfordern neue, ganzheitliche IT Security-Strategien. Vor allem aber müssen die eigenen Mitarbeiter stärker in die Sicherheitsüberlegungen mit einbezogen werden. Aufgrund der steigenden User-Zentrierung der IT nimmt die Bedeutung des Mitarbeiters als "IT Schwachstelle" stetig zu. Dies ist ein Ergebnis aus der neuen Studie von IDC zum Thema "IT Security in Deutschland 2011".

Im Rahmen der Studie "IT Security in Deutschland 2011" hat das Marktforschungs- und Beratungsunternehmen IDC im Juni 2011 eine Befragung unter 202 deutschen Unternehmen mit mehr als 100 Mitarbeitern durchgeführt. Ziel war es, die aktuelle Situation sowie die Pläne der Unternehmen rund um die Gewährleistung der IT-Sicherheit zu untersuchen. Dabei wurde ein besonderes Augenmerk auf den Einfluss neuer Technologien und Entwicklungen wie Cloud Computing, Mobility und Social Media gelegt. Die wichtigsten Ergebnisse dieser Befragung werden hier zusammengefasst:

Mitarbeiter entpuppen sich als größtes Sicherheitsrisiko

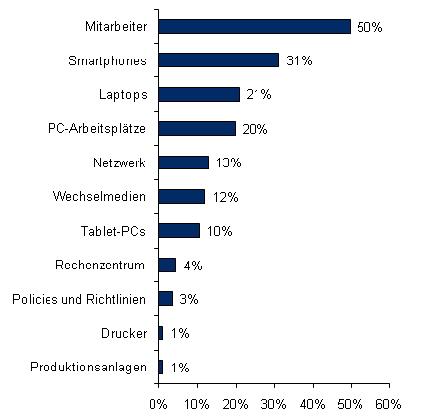

Unternehmen müssen sich zunehmend auf IT Security-Maßnahmen bei den Usern fokussieren. Die Hälfte der im Rahmen der Studie befragten Unternehmen benannte die Mitarbeiter als schwächstes Glied ihrer IT Security-Kette, gefolgt von Smartphones, Laptops und PC-Arbeitsplätzen. "Die IDC-Studie beweist einmal mehr, dass Mitarbeiter ein großes Sicherheitsrisiko in einem Unternehmen darstellen", so Matthias Zacher, Senior Consultant und Projektleiter bei IDC in Frankfurt. "Dies zeigt aber auch eindrucksvoll, welchen Stellenwert der Faktor Mensch im gesamten Security-Gefüge einer Organisation innehat."

Nach den Beschäftigten wird vor allem die wachsende Zahl der Endgeräte als sicherheitskritisches Element der IT genannt, denn durch sie kann der Zugriff auf die IT-Systeme und Unternehmensdaten quasi jederzeit von überall aus erfolgen.

Abwehr neuer Angriffsszenarien steht im Mittelpunkt

42 Prozent der Unternehmen betrachten die Abwehr neuer Angriffsszenarien als wichtigste Herausforderung. Zu weiteren Top-Herausforderungen deutscher Firmen zählen Cloud Security (42 Prozent) und die Sicherheit mobiler Endgeräte (39 Prozent). Neue Angriffsmethoden müssen als solche zunächst einmal erkannt werden. Dann gilt es, so rasch wie möglich geeignete Abwehrmaßnahmen zu implementieren und gegebenenfalls Wiederherstellungsmaßnahmen umzusetzen.

Unternehmen betrachten sich als in hohem Maße sicher

Die befragten Unternehmen geben sich hinsichtlich der Qualität ihrer Schutz-vorkehrungen und Schutzeinrichtungen durchaus überzeugt. 21 Prozent der befragten Unternehmen stufen den Schutz gegen Angriffe von außen als absolut sicher und 60 Prozent als in hohem Maße sicher ein. 15 Prozent der Unternehmen attestieren sich eine teilweise Sicherheit, vier Prozent der Befragten schätzen den Schutz gegen Angriffe von außen als unsicher ein. Die Sicherheitsverantwortlichen sind sich der Tatsache bewusst, dass der erforderliche Sicherheitsstandard permanent Ressourcen erfordert und dass diese Ressourcen nicht immer zur Verfügung stehen. Um den heutigen IT-Sicherheitslevel zu halten oder zu verbessern, muss kontinuierlich in Technologie, Know-how und Awareness investiert werden.

Unternehmen nutzen IT Security aus der Cloud und für die Cloud

IT Security kann im Rahmen des Cloud Computing-Paradigmas mehrere Ausprägungen haben. Zum einen ist Security-as-a-Service eine relativ neue Bereitstellungsform von externen IT Security Services, die Unternehmen zunehmend nutzen. Damit können aktuelle User-Ansprüche, wie sehr kurze Reaktionszeiten auf Veränderungsanforderungen (Signaturen, Files, Update und Code Fixes), geringe Bereitstellungs- und Nutzungskosten sowie eine zentrale Verwaltung der Ereignisdokumentation erfüllt werden.

Zum anderen ergeben sich durch die Nutzung von Cloud Computing-Services neue Anforderungen für die Bereitstellung und den Bezug von Services, unabhängig davon, ob es sich um Public, Private oder Hybrid Cloud-Szenarien handelt. Um Risiken beim Bezug von Cloud-Services zu vermeiden beziehungsweise abzuwehren und eine höhere Datensicherheit zu erreichen, bedarf es vielfältiger Aktivitäten. So führen 54 Prozent der befragten Unternehmen beispielsweise eine Optimierung der internen IT Security im Vorfeld und 41 Prozent IT Security Assessments der internen IT durch.

Höhere Mobile Security-Investitionen zu erwarten

Mobile Security wird für die befragten Unternehmen zunehmend wichtiger, da mobile Plattformen und Anwendungen in den letzten Jahren stetig zugenommen haben und die meisten Geschäftsprozesse eine oder mehrere mobile Komponenten besitzen. "Lässt man die Kategorie Notebooks/Laptops unberücksichtigt, ist davon auszugehen, dass die reine Anzahl der Bedrohungspotenziale im mobilen Umfeld bisher noch geringer ist als in der IT allgemein. Durch die Anbindung an unternehmensweite Netzwerke ist aber bereits eine kritische Stufe erreicht und IDC rechnet damit, dass sich dies zunehmend verstärken wird", kommentiert Matthias Zacher. Die Zahl der mobilen Endgeräte und Zugriffspunkte wächst nach IDC-Studien analog des zunehmenden Anteils der mobilen Workforce an der arbeitenden Bevölkerung kontinuierlich.

Unternehmen führen Social Media-Richtlinien ein

Social Media-Anwendungen und Web 2.0 Tools haben Einzug in zahlreiche Unternehmen gehalten. Neben unternehmenseigenen Accounts und Tools nutzen die Anwender aber mitunter auch private Accounts für berufliche Zwecke. Unter dem Sicherheitsgesichtspunkt müssen zwei Aspekte berücksichtigt werden: Erstens, welche Informationen werden bereitgestellt, und zweitens, ob die Identität des Verbreiters korrekt ist. Insbesondere für börsennotierte Unternehmen ist es unerlässlich, dass nur autorisierte Informationen von autorisierten Mitarbeitern weitergegeben werden. So haben heute z.B. 34 Prozent der befragten Unternehmen Richtlinien zur sicheren Nutzung unternehmenseigener Facebook Accounts erarbeitet. Damit ist klar geregelt, wie Nutzer mit solchen Tools umgehen dürfen.

Aus Sicht von IDC bleibt IT-Sicherheit ein wichtiger Dreh- und Angelpunkt aller IT-Aktivitäten der Anwender. Dies wurde von den im Rahmen der Studie befragten IT-Entscheidern bestätigt. IT Security wird immer komplexer und aufwendiger. IT Security-Lösungen müssen vor allem sicher, reaktionsschnell und aktuell sein.

IDC rät Unternehmen daher, Sicherheits-Strategien regelmäßig zu überprüfen und ganzheitliche Konzepte zur IT Security zu implementieren. Nur wenn einzelne Sicherheitslösungen zu einem einheitlichen Ansatz zusammengeführt werden, kann ein hoher Sicherheitslevel erreicht werden. (IDC: ra)

IDC: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.