Verbreitungsweg von Lumma Stealer

Die Betrugsmasche hinter CAPTCHA: Ein cleveres Einfallstor für Malware

McAfee Labs identifizierte zwei Infektionswege, über die Nutzer auf diese gefälschten CAPTCHA-Seiten gelangen

Von Yashvi Shah und Aayush Tyagi, McAfee Labs

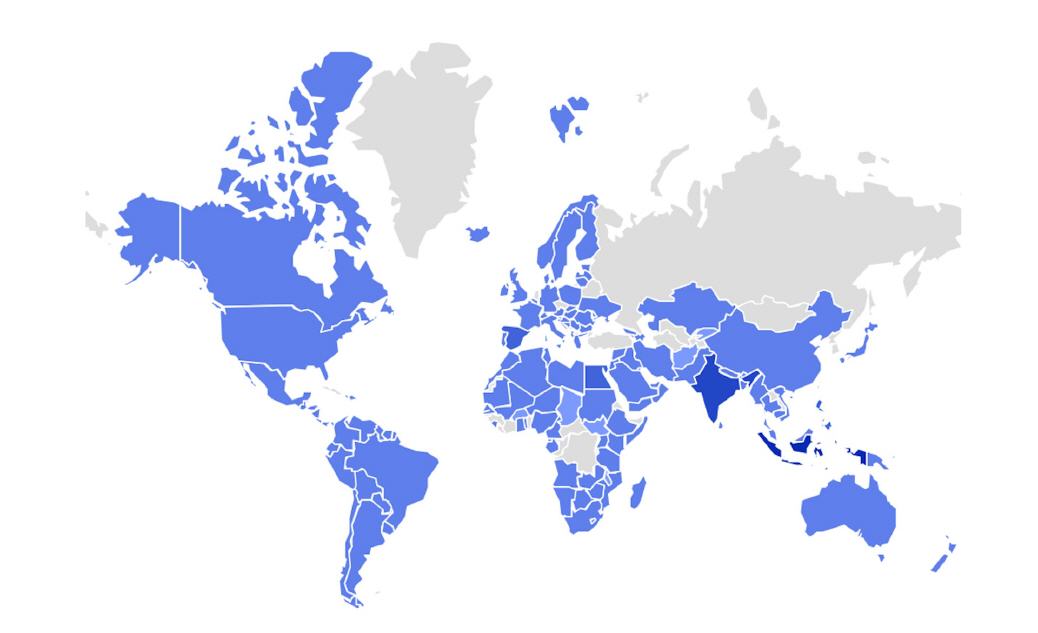

McAfee Labs, die Forschungsabteilung des Sicherheitsanbieters McAfee, durchsucht das Internet regelmäßig, um mögliche Betrugsversuche aufzudecken. Aktuell wurde eine besonders hinterhältige Betrugsmasche entdeckt: gefälschte CAPTCHA-Seiten, die zur Verbreitung von schädlicher Software, speziell Lumma Stealer, verwendet werden. Besonders besorgniserregend ist, dass diese Taktik weltweit eingesetzt wird. Die folgende Karte zeigt die geografische Verteilung der Geräte, die auf gefälschte CAPTCHA-URLs zugreifen und verdeutlicht die globale Verbreitung des Angriffs.

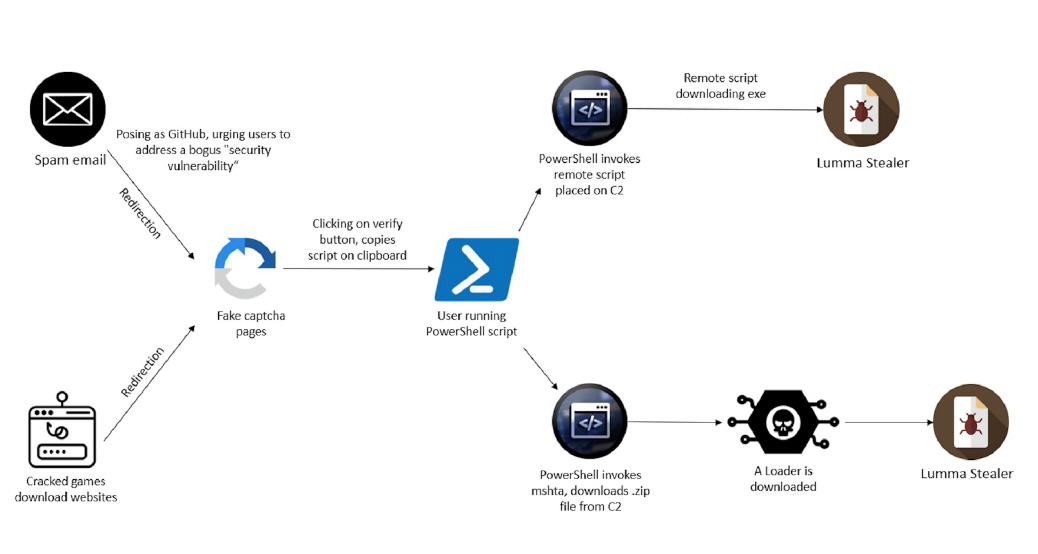

Es wurden zwei Infektionswege identifiziert, über die Nutzer auf diese gefälschten CAPTCHA-Seiten gelangen: Zum einen über raubkopierte Download-Links von Spielen, zum anderen über Phishing-E-Mails. Insbesondere Nutzer der Plattform GitHub wurden durch Phishing-E-Mails ins Visier genommen. In diesen E-Mails wurden sie aufgefordert, einen fiktive "Sicherheitslücke" in einem Projekt zu beheben, zu dem sie angeblich beigetragen oder dass sie abonniert hatten. Diese Betrugs-E-Mails fordern den Nutzer dazu auf die Seite github-scanner[.] com zu besuchen, um weitere Informationen über die angebliche Sicherheitslücke zu erhalten.

Die sogenannte ClickFix-Infektionskette ist eine raffinierte Erfindung. Sie verleitet Nutzer dazu, auf Buttons wie "Bestätigen Sie, dass Sie ein Mensch sind" oder "Ich bin kein Roboter" zu klicken. Sobald der Link angeklickt wird, geschieht etwas Ungewöhnliches: Ein schädliches Skript wird in die Zwischenablage des Nutzers kopiert. Außerdem werden Nutzer dazu verleitet, das Skript einzufügen, nachdem sie die Windows-Taste+R gedrückt haben. Durch die Betätigung dieser Tastenkombination wird die schädliche Software ohne Wissen des Users im Hintergrund ausgeführt. Diese Methode erleichtert den Infektionsprozess und macht es den Angreifern leicht, Malware zu installieren.

Gefahren beim Herunterladen von Gaming-Software

Wie in der Grafik dargestellt werden die Benutzer über zwei Haupangriffswege auf gefälschte CAPTCHA-Seiten umgeleitet: Herunterladen von Links und Phishing-E-Mails.

1. Download-URLs für raubkopierte Gaming-Software: Nutzer die versuchen raubkopierte oder manipulierte Versionen von Spielesoftware herunterzuladen, werden auf bösartige CAPTCHA-Seiten umgeleitet.

Sobald Nutzer im Internet nach kostenlosen oder raubkopierten Versionen von beliebten Videospielen suchen, können diese in Online-Foren, Beiträgen von Community-Mitgliedern oder öffentlichen Speicherorten auf bösartige Links stoßen, die sie auf schädliche Links umleiten. In diesem Fall hostet ein öffentliches RunKit-Notizbuch (interaktiver Javascript-Spielplätze, die mit einer vollständigen Knotenumgebung direkt in Ihrem Browser verbunden sind) den schädlichen Link.

Wenn der Benutzer auf die URL zugreift, wird er zu gefälschten CAPTCHA-Websites weitergeleitet.

Nachdem der Benutzer auf die Schaltfläche "Ich bin kein Roboter" klickt, wird ein schädliches Skript (PowerShell) in die Zwischenablage kopiert und der Benutzer aufgefordert, es auszuführen. Die Webseite enthält JavaScript-Funktionen, die das Skript in die Zwischenablage kopieren. Das Skript ist in Base64 codiert, um die Lesbarkeit für den Benutzer zu erschweren.

Bei der Entschlüsselung wurde festgestellt, dass die Funktion mshta verwendet wird. Die unter https://verif.dlvideosfre[.]click/2ndhsoru gehostete Datei enthält eine Windows-Binärdatei, an die Skripte als Overlay angehängt sind. Wenn das Overlay-Skript nicht angehängt ist, handelt es sich um eine reine Windows-Binärdatei. Das Dienstprogramm mshta sucht nach dem "<script>"-Tag in einer Datei und führt das darin eingebettete Skript aus, wobei der binäre Teil der Datei komplett ignoriert wird. Auf diese Weise können Angreifer schädliche Skripte neben nicht ausführbaren Inhalten einbetten. Dies macht es für die Schadsoftware einfacher, unentdeckt zu bleiben, während sie weiterhin über mshta ausgeführt wird.

Die Analyse ergab, dass es sich um eine verschlüsselte JavaScript-Datei handelt, die zwei Verschlüsselungsebenen verwendet. Diese mehrstufige Verschlüsselung verschleiert die eigentliche Funktion des Skripts, was die Erkennung und Analyse durch Sicherheitslösungen beeinträchtigt. Weitere Untersuchungen ergaben, dass das entschlüsselte JavaScript dazu ausgelegt war, Lumma Stealer mit einem AES- verschlüsselten PowerShell-Befehl herunterzuladen und im Temp-Ordner zu speichern. Diese Methode hilft der Schadsoftware, eine Erkennung zu vermeiden, indem sie die Nutzlast in einem häufig verwendeten, weniger überprüften Verzeichnis ablegt und so die nächste Phase der Infektion erleichtert.

2. Phishing-E-Mails, die sich als das GitHub-Team ausgeben

Der zweite Risikofaktor Schadsoftware zu verbreiten, zielt mit Phishing-E-Mails häufig auf Mitwirkende von GitHub ab. Dabei werden die Empfänger aufgefordert, eine vermeintliche "Sicherheitslücke" zu beheben. Die E-Mails enthalten Links, die zu gefälschten Seiten führen, die als CAPTCHA-Seiten getarnt sind. Sobald der Nutzer auf den Link klickt, wird er auf die gefälschte Captcha-Seite weitergeleitet.

Diese Seiten verwenden eine ähnliche Methode: Wenn der Benutzer auf den Button klickt, wird ein schädliches Skript in die Zwischenablage kopiert und dann zur Ausführung aufgefordert. Dieses Skript ruft den Inhalt einer Textdatei ab, die sich auf einem Online-Server befindet, und führt diesen aus.

Der Inhalt der Textdatei enthält Befehle, die eine ausführbare Datei oder eine ZIP-Datei herunterladen. Diese Dateien werden in einem temporären Verzeichnis gespeichert und anschließend ausgeführt. Die heruntergeladenen Dateien sind in diesem Fall Beispiele für Lumma Stealer.

Grundsätzliche Strategien zur Identifizierung und Bekämpfung

• Blockieren von gefälschten CAPTCHA-Webseiten: Eine eQektive Methode zur Bekämpfung von betrügerischen Aktivitäten besteht darin, den Zugriff auf gefälschte CAPTCHA-Webseiten zu verhindern. Dies kann mithilfe eines Tools wieMcAfees WebAdvisor erfolgen, das schädliche Websites blockiert.

• Blockieren der schädlichen Nutzung von mshta: Ein weiterer Ansatz ist das heuristische Blockieren, das die schädliche Nutzung von mshta verhindert. Dies ist ein Prozess, der verdächtige Aktivitäten erkennt und blockiert, um den Schutz Ihres Systems zu gewährleisten. Antivirus-Dienste wie McAfees Antivirus können dieses schädliche Verhalten blockieren.

Schlussfolgerung und Empfehlungen

Zusammenfassend zeigt die ClickFix-Infektionskette, wie Cyberkriminelle alltägliche Verhaltensweisen von Internetnutzern - wie das Herunterladen von illegaler oder veränderter Software und das Reagieren auf Phising-E-Mails - ausnutzen, um schädliche Software wie Lumma Stealer zu verbreiten. Sie verwenden gefälschte Sicherheitsüberprüfungsseiten, um Nutzer dazu zu bringen, schädliche Programme auszuführen, die Sicherheitssysteme umgehen und letztendlich zur Installation von schädlicher Software führen.

Die Methode nutzt zwei Hauptwege: gefälschte Download-Links für Spielsoftware und Phishing-E-Mails, die vorgeben, von der Plattform GitHub zu stammen. In beiden Fällen werden Nutzer auf schädliche Sicherheitsüberprüfungsseiten (CAPTCHA-Seiten) umgeleitet, auf denen Programme ausgeführt werden, um schädliche Software herunterzuladen und zu installieren. Die Verwendung von mehrstufiger Verschlüsselung macht es schwieriger, diese schädlichen Programme zu erkennen und zu analysieren, wodurch diese Angriffe raffinierter und schwieriger zu stoppen sind.

Um sich vor komplexen Online-Bedrohungen wie der ClickFix-Methode zu schützen, hat das Sicherheitsunternehmen McAfee folgende Empfehlungen und Maßnahmen erarbeitet:

1. Führen Sie regelmäßige Schulungen durch, um die Benutzer über Social-Engineering-Taktiken und Phishing-Schemata zu informieren.

2. Installieren und warten Sie aktualisierte Antiviren- und Anti-Malware-Software auf allen Endgeräten.

3. Implementieren Sie eine robuste E-Mail-Filterung, um Phishing-E-Mails und schädliche Anhänge zu blockieren.

4. Verwenden Sie die Netzwerksegmentierung, um die Ausbreitung von Malware innerhalb des Unternehmens zu begrenzen.

5. Stellen Sie sicher, dass alle Betriebssysteme, Software und Anwendungen mit den neuesten Sicherheitspatches auf dem neuesten Stand sind.

6. Vermeiden Sie es, gefälschte Software herunterzuladen oder verdächtige Websites zu besuchen.

7. Überprüfen Sie URLs in E-Mails, insbesondere aus unbekannten oder unerwarteten Absendern.

8. Beschränken Sie auf die Zwischenablage basierende Skripte und deaktivieren Sie die automatische Skriptausführung.

9. Halten Sie Antivirus-Lösungen auf dem neuesten Stand und führen Sie aktive Scans durch.

10. Weisen Sie die Nutzerinnen und Nutzer an, verdächtige CAPTCHA-Eingabeaufforderungen auf nicht vertrauenswürdigen Websites zu vermeiden.

11. Installieren Sie regelmäßig Patches für Browser, Betriebssysteme und Anwendungen.

12. Überwachen Sie den Temp-Ordner auf ungewöhnliche oder verdächtige Dateien. (McAfee: ra)

eingetragen: 10.12.24

Newsletterlauf: 11.02.25

McAfee: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.