Redundante SaaS-Anwendungen ermittetteln

Augen auf bei SaaS: Redundant und überflüssig

Das Problem der Schatten IT ist mit dem Siegeszug der Cloud nicht verschwunden, sondern hat sich unter neuen Pseudonymen wie "Cloudsprawl” oder "Rogue SaaS" in Unternehmen vielmehr ausgebreitet

Von Mario Dunker, Vice President DACH Sales, Flexera

Die Software-as-a-Service (SaaS)-Landschaft wächst und wächst. Wer bis jetzt noch nicht auf Wolken geht, plant in absehbarer Zeit himmelwärts zu wandern. Für den IT-Betrieb bringt die Cloud bei allen Vorteilen jedoch auch Herausforderungen mit. Das gilt insbesondere bei der Verwaltung von SaaS-Ausgaben. Auf den ersten Blick steht die Inventarisierung und Konsolidierung von SaaS mit Recht ganz unten auf der Prioritätenliste von IT-Abteilung. Bei den unzähligen täglichen Aufgaben und den Herausforderungen im Zuge der digitalen Transformation, wird das "Ausmisten" im IT-Haushalt gerne auf die lange Bank geschoben. Das kann sich auf lange Sicht jedoch zu einem kostspieligen Fehler auswachsen, denn die Ausgaben für die Cloud (22 Prozent) liegen mittlerweile nur noch knapp hinter den Ausgaben für On-Premise (23 Prozent). Dazu gehört auch Software-as-a-Service (SaaS), Infrastructure-as-a-Service (IaaS) und Platform-as-a-Service (PaaS). Über 80 Prozent der befragten Unternehmen planen die Ausgaben für SaaS und IaaS/PaaS im nächsten Jahr weiter zu erhöhen.

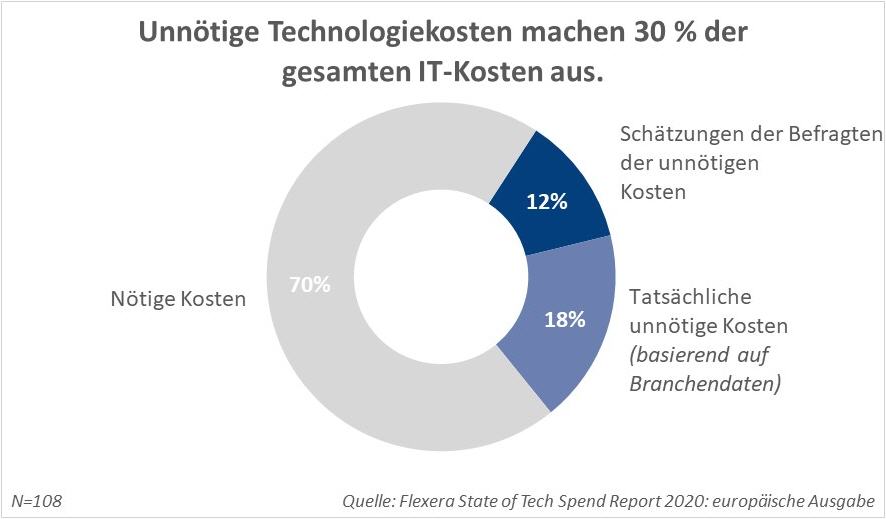

Welche SaaS-Anwendungen also wo, wie und von wem genutzt werden, ist zentral, um überprüfen zu können, ob diese steigenden Ausgaben auch gerechtfertigt sind. Die Erfahrung zeigt, dass tatsächlich 30 Prozent der getätigten Ausgaben für Cloud und Software nicht rentabel sind. Der Grund: Es fehlt an Transparenz sowie automatisierten Prozessen, um redundante, nicht oder nur wenig genutzte Anwendungen zu identifizieren und überflüssige Lizenzkosten einzusparen.

Das Problem der Schatten IT ist mit dem Siegeszug der Cloud nicht verschwunden, sondern hat sich unter neuen Pseudonymen wie "Cloudsprawl” oder "Rogue SaaS" in Unternehmen vielmehr ausgebreitet. Um SaaS beispielsweise für ein Projekt auf Abteilungsebene zu beziehen, braucht es oft nur die Kreditkarte eines Mitarbeiters. Die IT-Abteilung selbst bleibt dabei außen vor und weiß nichts von der neuen Anwendung. Unverwaltet und für die IT unsichtbar können diese Anwendungen gleich auf zweifache Weise ein böses Nachspiel haben: Veröffentlichte Software-Schwachstellen werden nicht gepatcht und die Einhaltung der Compliance-Richtlinien zu Nutzung nicht kontrolliert. Schatten IT sollte daher von Unternehmen als deutliches Warnsignal angesehen werden, dass IT-Genehmigungsprozesse zu langsam, oder zu kompliziert sind und die Mitarbeiter sich effizientere Workflows für die Bereitstellung wünschen.

Man kann nicht kontrollieren, was man nicht sieht

Wie aber lassen sich nun redundante SaaS-Anwendungen in Unternehmen ermitteln? Wenn Transparenz fehlt, muss Transparenz geschaffen werden – und zwar über die gesamte SaaS-Umgebung in allen Abteilungen und Teams bis hin zum einzelnen Mitarbeiter. Macht man sich einmal auf die Suche, ist es nur eine Frage der Zeit bis man auf Anwendungen stößt, die nicht genutzt werden oder deren Lizenzierung weit über die eigentliche Nutzung durch den Anwender hinausgeht. Eine gute Orientierungshilfe bieten dabei vier grundsätzliche Fragen.

1. Welche SaaS-Anwendung wird wie genutzt?

Abteilungen, Teams und sogar Mitarbeiter bestehen oft auf ihre "eigene" SaaS-Anwendung, sei es, um die Zusammenarbeit bei einem Projekt zu vereinfachen oder zur Speicherung und den Austausch von Daten. Parallel dazu werden von der IT-Abteilung in der Regel unternehmensweit Standard SaaS-Anwendungen angeboten. Um zu vermeiden, dass unterschiedliche Anwendungen für den gleichen Zweck zum Einsatz kommen, muss also klar sein, wer welche Software warum nutzt. Es macht schlichtweg einen Unterschied, ob Ausgaben für drei Anwendung anfallen, wenn eine allein die gleichen Aufgaben erfüllt. Im Verlauf dieser Überprüfung macht es zudem Sinn, der Historie der Anwendung auf den Grund zu gehen und zu klären, ob die SaaS-Anwendung auch von offizieller Seite (also der IT) autorisiert wurde.

2. Wie viele Abonnements liegen vor?

Die Nutzung von SaaS erfolgt in der Regel auf Abonnementbasis. Daher ist es wichtig, die Anzahl der erworbenen Abonnements zu überprüfen. Finden sich am Ende weniger Abo-Lizenzen als es Anwenderin der Praxis gibt, steht die IT-Abteilung vor einem handfesten Compliance-Problem. In manchen Fällen kann es notwendig sein, Verträge neu auszuhandeln und der tatsächlichen Nutzung anzupassen. In anderen Fällen lohnt sich der Erwerb von weiteren Lizenzen. Ehe jedoch eine Entscheidung fällt, sollten Unternehmen die Nutzung der Anwendung einer genauen Prüfung unterziehen. Neben Anwendungen, die über die vereinbarten Lizenzvereinbarungen hinaus genutzt werden, gibt es nämlich genauso häufig auch Anwendungen, die trotz Lizenzierung nicht (mehr) verwendet werden. Das verschafft der IT-Abteilungen die Gelegenheit, Abonnements umzuverteilen und vorhandene Nutzungsrechte auf einen neuen Mitarbeiter zu übertragen.

3. Werden alle SaaS-Abonnements voll ausgeschöpft?

Ob alle SaaS-Abos von ihren Anwendern auch tatsächlich genutzt werden, gehört zu den dringlichsten Fragen des SaaS-Management. Viele Unternehmen verlassen sich dabei auf Single-Sign-On. Das Einloggen in eine SaaS-Anwendung macht jedoch aus einem Mitarbeiter noch lange keinen "Nutzer" – vor allem da ja der Sinn von SSO ist, dass Anwender nach einer einmaligen Authentifizierung an einem Arbeitsplatz automatisch auf alle Rechner und Dienstezugreifen können. Folgt man dieser Logik bei der Evaluation des Nutzungsverhalten von Mitarbeitern, entsteht ein sehr verzerrtes Bild der Wirklichkeit.

Was die IT Abteilungen benötigen sind echte Daten. Wie lange kommen die Anwendungen zum Einsatz? Welche Aufgaben werden damit bewältigt? Gibt es Peaks oder Unterbrechungen? Welche Funktionen sind besonders beliebt? Welche werden hingegen kaum genutzt? SaaS und die Cloud erlauben es, genau diese Fragen, präzisefür jede Anwendung und jeden registrierten Nutzer zu beantworten. Die Auswertung hilft der IT nicht nur dabei überflüssigeoder redundante Anwendungen zu identifizieren, sondern auch den Bedarf auf Mitarbeiterseite im Blick zu behalten, Trends zu beobachten und vorausschauend das IT-Budget zu planen. So oder so lassen sich über eine kontinuierliche Nutzungsanalyse Kosten einsparen.

4. Wie aktuell und umfangreich sind IT-Asset Daten?

Das Nachverfolgen von Nutzungsdaten und das Management von Anwendungen im Unternehmen setzt eine genaue Inventarisierung des IT-Ökosystems voraus – und zwar über den gesamten Umfang von Software, Hardware und virtuellen Geräten. SaaS-Anwendungen sind hier keine Ausnahme. Die Erstellung eines detaillierten und umfassenden SaaS-Katalogs schafft eine Übersicht und hilft unter anderem redundante Anwendungen schnell zu identifizieren. Je umfangreicher und zuverlässiger die Daten, desto höher die Transparenz. Das schließt nicht nur Applikationstitel, Herausgeber/Anbieter, Version und Edition der Software ein, sondern auch den primären Nutzer jedes Geräts sowie die einzuhaltenden Lizenzbedingungen.

Grundsätzlich lässt sich die Suche nach redundanten und nicht genutzten SaaS-Anwendungen auch in einer Frage zusammenfassen: Wie gut kennen Sie Ihre IT-Umgebung? Was man nicht sieht,kann nicht gemessen, geschützt oder verwaltet werden und stellt so zwangsläufig ein dauerhaftes Risiko dar. Zwar sind insbesondere SaaS-Anwendungen auf Skalierbarkeit ausgelegt, doch ohne das richtige Management können sie jedes IT-Budget schnell sprengen.

Automatisierte IT Asset Management (ITAM)-Lösungen sind hier ein Muss. Sie ermöglichen es, IT-Asset Daten zu erheben und auf den neuesten Stand zu halten, um auf dieser Basis für eine effiziente und sichere IT in Unternehmen zu sorgen. Die sehr detaillierte Bestandsaufnahme stellt damit nicht nur die Einhaltung von Lizenzvereinbarungen sicher, sondern kann spürbare Vorteile für das ITSM, die IT-Sicherheit, die Compliance und das IT-Procurement bringen. (Flexera: ra)

eingetragen: 27.12.19

Newsletterlauf: 12.02.20

Flexera Software: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.